INTRODUÇÃO

São técnicas utilizadas para verificar a vulnerabilidade de rede ou de sistemas, verificando se as portas conectadas estão abertas ou fechadas.Durante a varredura são enviadas mensagens a determinadas portas é possível verificar se é vulnerável. Essas técnicas são utilizadas tanto pelo administrador, quanto pelo invasor.

PRINCIPAIS TIPOS DE VARREDURAS DE PORTAS

- É muito usado por scanners de porta.

- A varredura é facilmente detectável.

- Não precisa de privilégio para acessar.

Scanners de porta:

- Nmap

- Amap

- Blaster

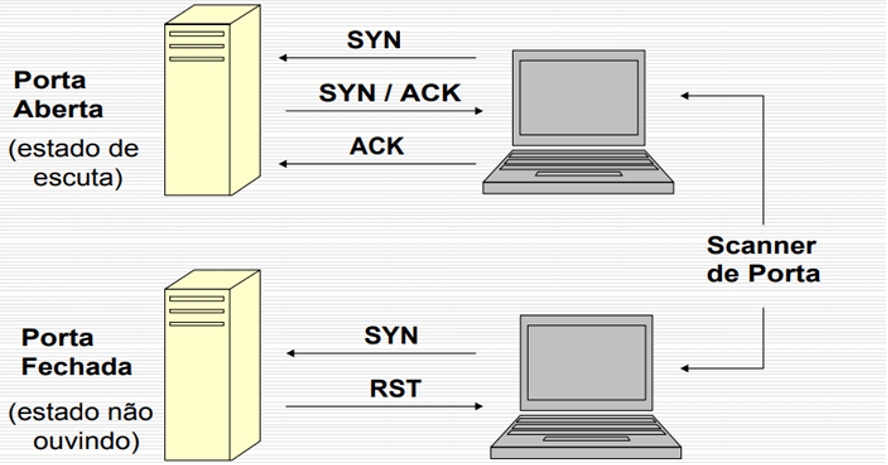

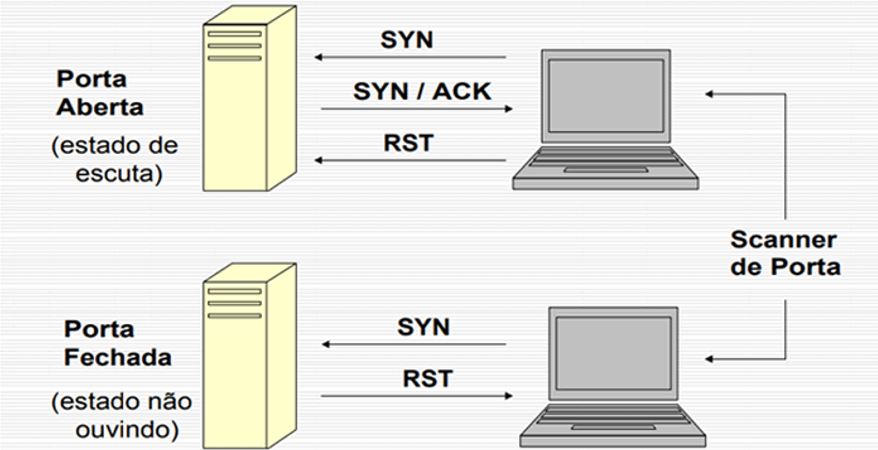

TCP SYN:

- Técnica muita usada

- Técnica conhecida como conexão semiaberta, pois a exploração não necessita de um handshake completo

- Nmap usa essa lógica

- Demanda privilégio de root

Scanners de porta:

- Netstat (Windows)

- Netcat

- Amap

- Blaster

- Hping2

- Nmap (pode ser combinado com o Amap)

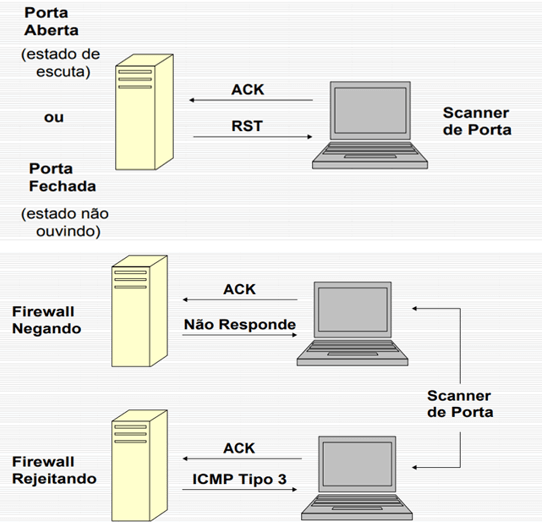

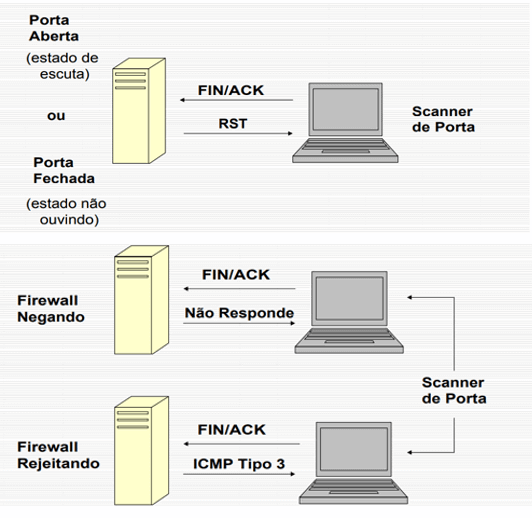

ACK:

- Técnica utilizada para identificar firewalls

Scanners de porta:

- Hping2

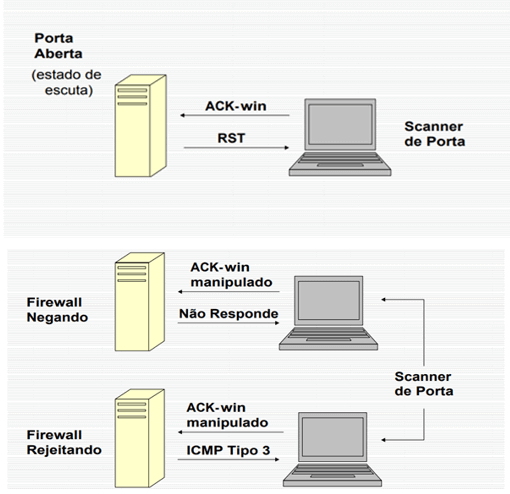

TCP WINDOW:

- Técnica avançada

- Tem com o objetivo identificar portas protegidas por Firewall, e não portas abertas com outros serviços.

Scanners de porta:

- Nmap

FIN/ACK:

- Forma de identificar um firewall

- Bit FIN ativo

- Comportamento similar a varredura ACK

Scanners de porta:

- Hping2

- Nmap

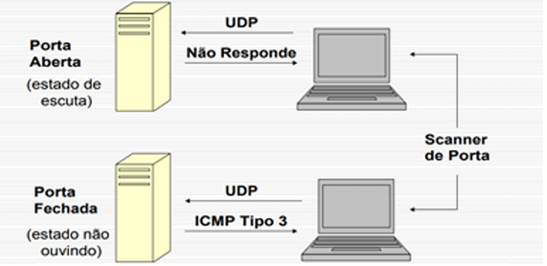

UDP:

- Técnica que descobre os serviços UDP ativos, ou seja, as portas UDP abertas em um host.

- Datagramas de 0 bytes são emitidos a cada porta da máquina-alvo.

Scanners de porta:

- Netstat

- Hping2

- Nmap

FERRAMENTAS DE ATAQUE

Dependendo da vulnerabilidade o invasor escolhe um determinado ataque que melhor se adequa a falha.

ROOTKITS: É um software na maioria das vezes malicioso que esconde processos ou programas que vão acessar dados do computador do usuário sem que seja detectado.

SNIFFER: São ferramentas que interceptam e analisam o tráfego de uma rede.

TROJAN: Abertura de portas sem que o usuário perceba.

BLACKDOOR: Tem um acesso remoto ao sistema ou rede infectada.

LOGCLEAN: Apaga todos os todos dados salvos no sistema.

Técnicas de proteção

- Estabelecimento de políticas públicas de segurança.

- Informações criptografadas em protocolos (S, MIME, SSH, SSL, TLS, IPSEC).

- Redes privadas virtuais (VPN com SSL, IPSEC).

CONCLUSÃO

Conclui-se que as ferramentas de vulnerabilidade e de varreduras alertam sobre problemas de gerenciamento de segurança em redes a fim de minimizar os riscos de invasão, devemos estabelecer políticas públicas de segurança e criptografar todos os protocolos, além disso, manter sempre o firewall ativo e um bom antivírus.